Der heutige Malware-Anbieter hat wenig Ähnlichkeit mit der Karikatur der ausgestoßenen Teenager-Einzelgänger, die in den vergangenen Tagen beliebt waren.

Im vergangenen November führte die Operation Ghost Click des FBI zur Verhaftung von sechs Esten, die angeklagt wurden, die DNSChanger-Malware verbreitet zu haben. Laut Angaben des FBI konnte die Bande 14 Millionen US-Dollar stehlen, indem sie die Server von Online-Werbetreibenden manipulierte. Unglücklicherweise hat DNSChanger schätzungsweise 100 Millionen Computer weltweit und 500.000 in den USA infiziert, von denen viele noch nicht desinfiziert wurden.

Ähnliche Beiträge

- So sichern Sie Ihren PC in 10 einfachen Schritten

- Wie Sie wissen, wann Ihre privaten Daten verloren gehen oder gestohlen werden

- Wie Sie wissen, wer Ihre Webaktivitäten verfolgt

- Nur Sie können Phishing-Angriffe verhindern

- So verhindern Sie Malware- und Adware-Downloads

- So verhindern Sie Identitätsdiebstahl

Der CNET-Blogger Topher Kessler beschreibt im MacFixIt-Blog, wie das Trojanische Pferd funktioniert. Ja, Macs sind für DNSChanger genauso anfällig wie PCs: Es handelt sich um einen Infecter mit Chancengleichheit.

Das Herunterfahren der Rogue-DNS-Server der Gauner hätte dazu geführt, dass infizierte PCs ohne Internetverbindung verwendet wurden. Das FBI veranlasste die vorübergehenden Legitimierung der fehlerhaften Server. Die Server sollten am 6. März ursprünglich offline gehen, aber viele Systeme wurden noch nicht desinfiziert.

Anfang dieses Monats wurde die Frist für das Ziehen des Steckers auf den Servern bis zum 9. Juli verlängert, wie Topher in einem MacFixIt-Beitrag vom 7. März erklärte.

Dan Goodin erklärt in seinem Ars Technica Blog, wie ISPs darauf reagieren, dass ihre Kunden ihren Internetdienst nicht verlieren. ISPs können dies jedoch nicht alleine tun - wie das Sprichwort sagt, braucht es ein virtuelles Dorf.

Das Ausschalten von Malware-Promulgatoren erfordert ein gemeinsames Vorgehen

Die Realität moderner Computer ist, dass Sicherheit für jeden Benutzer das Geschäft ist. So sehr wir unsere ISPs und Softwareanbieter für die Sicherheit unserer privaten Informationen und Bankkonten verantwortlich machen möchten, es gibt keine Möglichkeit, Computerkriminalität aus der Ferne zu verhindern, ohne die Verwendung der Maschinen ernsthaft zu behindern.

Jeder, der einen mit dem Internet verbundenen Computer bedient, muss diese drei Vorsichtsmaßnahmen treffen: Verwenden Sie eine Firewall, suchen Sie nach Malware und halten Sie die Software des Computers auf dem neuesten Stand. (Weitere Informationen zu diesen Themen finden Sie weiter oben in den verwandten Artikeln.) Wenn Sie diese drei Schritte ausführen, schützen Sie nicht nur Ihren eigenen Computer, sondern schützen auch alle anderen, da infizierte PCs häufig verwendet werden Viren, Spam und andere möglicherweise schädliche Software verbreiten.

Benötigen Sie mehr Gründe, um Ihren Teil zu tun? Ein kürzlich im US-Senat vorgelegter Gesetzesentwurf würde die Überprüfung des Schutzes der "kritischen Infrastruktur" gegen "Cyber-Angriffe" durch das Department of Homeland Security erforderlich machen, wie Elinor Mills von CNET letzten Monat in ihrem InSecurity-Blog berichtete.

Das Cybersecurity Act von 2012 wird von den Befürwortern des Datenschutzes kritisiert, weil Privatpersonen möglicherweise die Kommunikation mit den Behörden unterspannt wird, was ein Sprecher der Electronic Frontier Foundation, der von Elinor in späteren InSecurity Complex-Post-Claims zitiert wird, als "garantierfreies Abhören" bezeichnet.

Umgekehrt fördert der Vorsitzende der Federal Communications Commission, Julius Genachowski, freiwillige Standards für ISPs, die mit Regierungsbehörden und Sicherheitsexperten zusammenarbeiten, um Computerkriminalität zu bekämpfen, wie es Marguerite Reardon von CNET in einem Artikel des letzten Monats im Blog "Politik und Recht" erklärt.

Es ist leicht einzusehen, warum ISPs den freiwilligen Ansatz bevorzugen würden, aber angesichts des schnellen technologischen Wandels und des Schneckentempos der Regierung kann ein nicht regulatorischer Ansatz zur Sicherung des Internet-Rückgrats im Interesse aller sein.

Kann das Internet ausgeschaltet werden?

Es gibt Leute, die behaupten, dass die verteilte Architektur des Internets es unsinkbar macht. Das bevorstehende 100-jährige Jubiläum der Titanic im Nordatlantik braucht nicht, um an die Unsinnigkeit der unzerstörbaren Behauptungen erinnert zu werden.

Die Vigilantengruppe Anonymous plant angeblich, das Internet am 31. März aus Protest gegen das Stop Online Privacy Act zu schließen. Selbst ohne die Nähe zum Aprilscherz ist es schwierig, solchen Ansprüchen große Glaubwürdigkeit zu verleihen.

Aber diese Art von Cyber-Säbelrasseln ist sowohl aus präventiver als auch aus akademischer Sicht eine Überlegung wert. Was würde es brauchen, um das Internet zusammenzubrechen? Sean Gallagher von Ars Technica beschreibt die DNS-Verstärkungstechnik, an der Anonymous angeblich arbeitet.

Gallaghers Post enthält Links zu einem Dokument (PDF), das 2006 auf der DefCon-Sicherheitskonferenz von Randal Vaughn, einem Forscher der Baylor-Universität, und dem Sicherheitsberater Gadi Evron vorgestellt wurde, in dem beschrieben wird, wie die DNS-Verstärkung bei Angriffen auf ISP-Netzwerke bereits 2002 eingesetzt wurde.

Was können Sie tun, um Online-Sicherheitsverletzungen vorzubeugen?

Je mehr wir uns auf das Internet verlassen, desto größer ist der potenzielle Schaden durch Cyberangriffe. So wie die Strafverfolgungsbehörden von der Zusammenarbeit von Bürgern und Unternehmen abhängig sind, benötigen auch die mit der Sicherung des Internets beauftragten Organisationen unsere Hilfe.

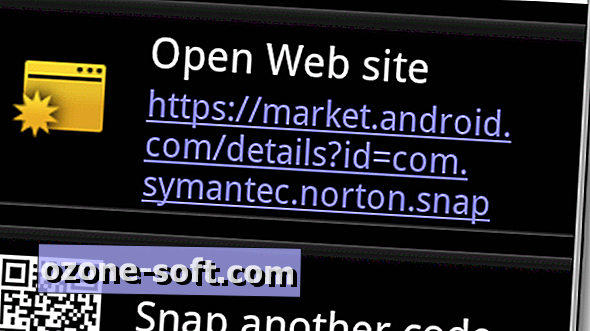

Um festzustellen, ob Ihr Computer mit dem DNSChanger-Trojaner infiziert ist, navigieren Sie zur Bereinigungsseite der DNSChanger-Arbeitsgruppe und wählen Sie einen der aufgelisteten Links aus. Wenn der Test anzeigt, dass Ihr Computer infiziert ist, folgen Sie einem der Links auf derselben Seite unter der Tabelle, um ein kostenloses Programm herunterzuladen, das den Fehler beseitigt.

Alternativ bietet SecureMac das kostenlose DNSChanger Removal Tool für den Mac an. Wenn Sie den manuellen Ansatz bevorzugen, enthält das FBI Schritt-für-Schritt-Anleitungen (PDF), um zu bestimmen, ob ein PC oder Mac einen angegriffenen DNS-Server verwendet.

Anstelle eines Angriffs auf viele Maschinen werden viele Angriffe auf ein großes Ziel ausgeführt

Es gibt eine neue Sicherheitsbedrohung, die Einzelpersonen nicht verhindern können. Direkt aus einem Spionage-Roman heraus zielen fortlaufende Bedrohungen mit Bedrohungen auf ein bestimmtes Unternehmen, eine Einrichtung oder eine Regierungsbehörde mit unterschiedlichen Arten von Angriffen auf das interne Netzwerk der Organisation. Elinor Mills erklärt in einem Beitrag Anfang dieses Monats in ihrem InSecurity Complex-Blog, dass selbst Sicherheitsfirmen wie RSA und Verisign von solchen Angriffen betroffen sind.

Das Problem wird dadurch verschärft, dass Organisationen Schwierigkeiten haben, anhaltende Angriffe zu erkennen. Laut dem Bericht der Sicherheitsfirma Mandiant mit dem Titel M-Trends 2012: Eine fortschreitende Bedrohung erfahren 94 Prozent der Opfer mit anhaltender Bedrohung von den Angriffen von außen.

Noch verblüffender ist die mittlere Zeit zwischen dem ersten Anzeichen für die Gefährdung eines Netzwerks und der Erkennung der Verletzung, so der Bericht. Die Untersuchungen von Mandiant zeigen auch, dass die permanenten Bedrohungen durch die Backdoor-Mechanismen immer ausgefeilter werden.

(Auf der Mandiant-Site ist eine Registrierung erforderlich, um eine Kopie des vollständigen Berichts herunterzuladen.)

Lassen Sie Ihren Kommentar