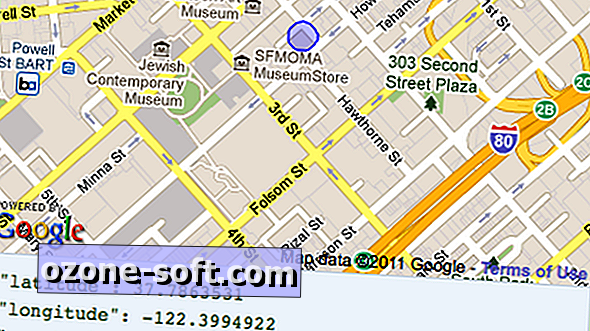

Wenn Sie besorgt sind, dass die Adresse Ihres privaten WLAN-Hotspots öffentlich ist, hat Google eine Lösung. Das in Mountain Mountain, Kalifornien, ansässige Unternehmen hat kürzlich bekannt gegeben, dass die Eigentümer von Wi-Fi-Netzwerken aus der Google Crowdsourcing-Datenbank für Geolokalisierung entfernt werden können, die diesen Sommer überarbeitet wurde, nachdem CNET auf die Bedenken hinsichtlich der Privatsphäre aufmerksam gemacht hatte. Es ist

Hallo, Facebook-Freunde, ich bin männlich, hetero, oft lächerlich gutaussehend, und das ist eine echte Botschaft: Sie ist nicht so begeistert von dir. Und mit ihr meine ich eine dieser heißen Girls auf Facebook, die immer zu verzweifelt und übereifrig zu sein scheint, wenn sie versuchen, sich mit Ihnen und jedem auf Ihrer Freundesliste zu verbinden. Be

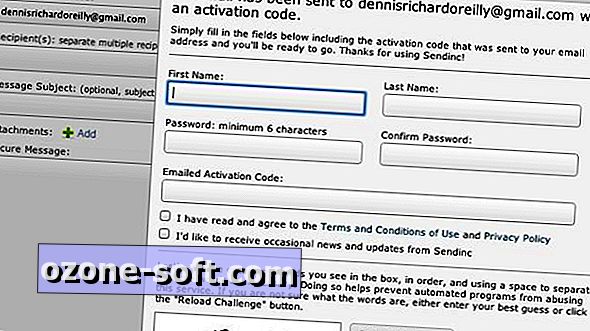

Ich habe kürzlich über die Verbesserung Ihrer allgemeinen Sicherheit durch Verwendung längerer, leichter zu merkender Kennwörter gesprochen. Es gibt jedoch auch viele Dienste, die jetzt eine Anmeldeoption mit zwei Faktoren oder zwei Schritten bieten. Also, was ist es? Diese Zwei-Faktor-Authentifizierung ist ein Sicherheitsverfahren, bei dem Sie sowohl ein Kennwort als auch einen Code eingeben müssen, der zum Zeitpunkt der Anmeldung eingegeben wird. Die

Passwörter müssen nicht schwer zu merken sein. Machen Sie lange, und Sie werden es sogar fast unaushackbar machen. Sichere Passwörter sind ein Albtraum. Bis heute wurde den meisten Menschen beigebracht, bizarre Kombinationen aus Buchstaben, Zahlen und Symbolen zu finden, um ihre Informationen zu schützen. Da

In Windows 7 wurden einige wirklich nützliche Funktionen zum Positionieren von Fenstern auf Ihrem Desktop eingeführt, indem Sie einfach Objekte an verschiedene Bildschirmränder ziehen. Das ist etwas, worüber sich die meisten Mac-Benutzer sehr eifersüchtig fühlen sollten. Es gibt eine Möglichkeit, ähnliche Funktionen zu Ihrem Mac hinzuzufügen, und eine ist eine großartige Software namens SizeUp. Dadurch

Manchmal ist es möglicherweise sicherer, zu den Zeiten von Pony Express zurückzukehren, anstatt sich mit der Vielzahl von Online-Bedrohungen zu befassen. Es gibt jedoch einige einfache Schritte, um die Risiken zu minimieren, mit denen Sie konfrontiert sind. Holen Sie sich zuerst eine Sicherheitssuite.

Sicherheitsalarm! Der Beitritt zu öffentlichen öffentlichen Hotspots ist eine schlechte Idee für Ihre Datensicherheit. Eine wirklich schlechte Idee. Wenn Sie sich einem offenen WLAN-Netzwerk anschließen, werden Ihre Daten auf eine Weise durch die Luft gesendet, die für alle anderen Benutzer in diesem Netzwerk sehr einfach ist, um herauszufinden, zu stehlen und sogar die Kontrolle zu übernehmen. Eine

Also hat Orbitz die Bohnen verschüttet, einige davon auch, und sagt, dass es im Wesentlichen zu den Leuten zählt, die auf dem von ihnen verwendeten Browser basieren. Die Website teilte dem Wall Street Journal (Abonnement erforderlich) mit, dass Mac-Benutzer tendenziell 30 Prozent mehr für Hotelzimmer zahlen. (

Wenn Sie Defcon und Black Hat besuchen, können Sie sich wie ein Reh in einem Wald voller Jäger fühlen. Bei mit Viren infizierten USB-Laufwerken, Wi-Fi-Netzwerk-Sniffing, Abzeichen mit eingebauten Mikrofonen und sogar beim Hacken von Sicherheitsexperten scheint es nur eine Frage der Zeit zu sein, bis Ihre Zahl erscheint, wenn Sie nicht aufpassen. I

Ich habe bereits erwähnt, wie Sie Gmail-Verknüpfungen finden können, und Lexy Savvides hat kürzlich auch viele der besten Verknüpfungen für Windows markiert. Es gibt auch eine großartige App für Mac, mit der Sie fast jede Tastenkombination in jeder Mac-Software lernen können. Es heißt CheatSheet. Es ist k

Wenn Sie dies lesen, stehen Ihre persönlichen Informationen höchstwahrscheinlich der Öffentlichkeit zur Verfügung. Und mit "öffentlich" meine ich jeden überall. Um diesen Punkt nach Hause zu bringen, gebe ich Ihnen die Ausstellung A: Anfang dieser Woche geriet Facebook unter Beschuss, als bekannt wurde, dass die Daten von mehr als 50 Millionen Facebook-Nutzern in die Hände des britischen Analytikers Cambridge Analytica gelangten, der Berichten zufolge verwendet wurde Ziel ist es, die politischen Anzeigen für die Trump-Kampagne während der Präsidentschaftswahlen 2016 besser auszurichte

Spielen Sie jetzt: Sehen Sie dies: Sichern Sie sich Ihr Zuhause, indem Sie es intelligent machen 9:09 Anmerkung der Redaktion II: Das Problem mit dem Site-Video wurde behoben. Danke für Ihre Geduld. Anmerkung der Redaktion: Wir haben einige technische Probleme mit der Site-Version der Episode dieser Woche.

Ihre Handynummer ist eine der vielen persönlichen Informationen, die über das Internet gekauft und verkauft werden. Das Informationsblatt zum Schutz Ihrer Telefondaten zum Datenschutz beschreibt die Geschäfte, die Informationen zu jeder von Ihnen angegebenen Mobiltelefonnummer verkaufen, einschließlich Name und Adresse, die dieser Nummer zugeordnet sind. In

In letzter Zeit wird viel über undichte Apps gesprochen: Angry Birds und Google Maps gehören zu den Smartphone-Apps, denen vorgeworfen wird, die Regierung darüber zu informieren, wer Sie sind und was Sie bisher gemacht haben, wie Nick Statt letzten Monat berichtete. Ähnliche Beiträge Fügen Sie eine Energiestange oben auf Ihrem Android-Bildschirm mit der Energiestange hinzu Jelly Bean läuft auf 60 Prozent der Android-Geräte Fünf Möglichkeiten, wie ich den Wechsel vom iPhone zu Android überlebt habe Ketzerei? Woz sagt,

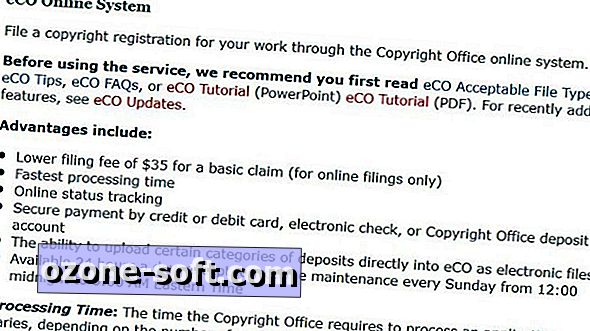

"Going viral" ist ein sicheres Zeichen für den Erfolg eines Videos, eines Bildes oder eines anderen Beitrags bei einem Web-Sharing-Dienst. Aber was passiert, wenn jemand anfängt, durch die nicht autorisierte Verwendung Ihrer Kreation Geld zu verdienen? Sie legen Ihr Urheberrecht an dem Material fest, das Sie erstellen, sobald Sie es veröffentlichen. D

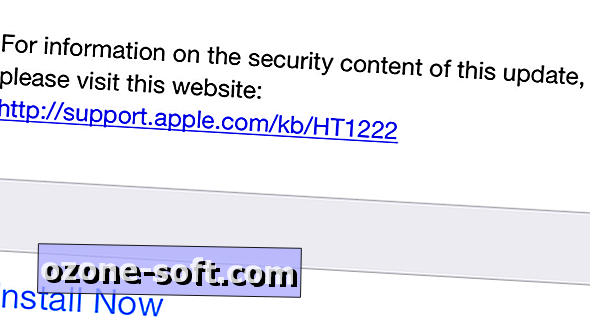

Holen Sie sich Ihre iOS- und OS X-Geräte - dies ist ein Sicherheitsupdate, das Sie sich nicht leisten können, es zu ignorieren. Laut einer Studie von Chitika, die gestern veröffentlicht wurde, haben nur 25, 9% der Benutzer ihr Betriebssystem mit einer Fehlerbehebung aktualisiert, durch die Dritte daran gehindert werden, die Aktivitäten auf einem iOS-Gerät abzufangen und zu manipulieren. Ohn

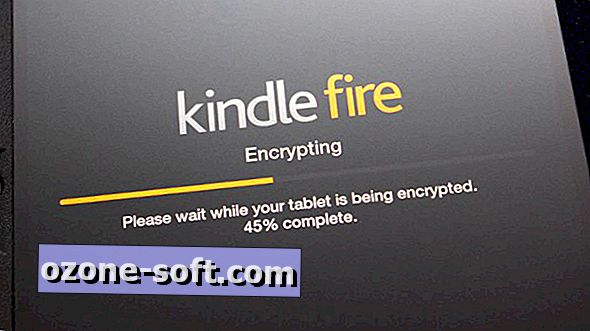

Mit der Geräteverschlüsselung können Sie Ihre Daten schützen, falls sie in die falschen Hände geraten. Für viele Benutzer kann es jedoch übertrieben sein, und in der Regel ist die Leistung eines verschlüsselten Geräts beeinträchtigt. Das Sperren des Geräts mit einem PIN-Code ist in der Regel eine wirksame Abschreckungsmaßnahme. Software-T

Netflix-Benutzer erhalten falsche E-Mails, in denen ihnen mitgeteilt wird, dass ihr Konto gesperrt wurde, und weisen sie an, eine gebührenfreie Nummer anzurufen, um wieder Zugriff zu erhalten. Der gefälschte Support-Mitarbeiter von Netflix / Microsoft bringt sie dazu, kriminellen Zugriff auf ihren Computer zu gewähren, wie Fox Van Allen von Techlicious erklärt. Ih

Mit den Feiertagen hier und mehr Gadgets, Habseligkeiten und zufälligen Gegenständen auf dem Weg ist es eine gute Zeit, darüber nachzudenken, wie Sie ein Inventar aller Ihrer Habseligkeiten erstellen können. Das Erstellen eines Inventars erleichtert das Ersetzen von Artikeln durch Ihre Versicherungsgesellschaft, falls Sie einmal einer Naturkatastrophe oder einem Einbruch zum Opfer fallen sollten. Na

Manchmal scheint es, als sollte ich auf mein Telefon antworten und fragen: "Was verkaufen Sie?" Auch wenn unsere Privat- und Handynummern sofort nach Erhalt der Rufnummer der Federal Trade Commission hinzugefügt wurden, bleiben die unaufgeforderten Störanrufe bestehen. Das liegt daran, dass das Register der Regierung nur Telemarketer blockiert - und nicht alle.

Der Heartbleed-Fehler wird einfach nicht beendet. Als Google ankündigte, dass es seine wichtigsten Dienste gepatcht hatte, wurde auch erwähnt, dass Android mit einer (großen) Ausnahme nicht betroffen war - Geräte mit Android 4.1.1. Die gute Nachricht ist, dass Google bereits einen Patch an seine Android-Partner gesendet hat. Di

Diese Woche wurde viel Aufmerksamkeit auf die Sicherheitslücke von Heartbleed gelegt, von der Hunderttausende Webserver betroffen waren. Lesen Sie den Schriftsteller Richard Nieva und erklären Sie, wie Sie sich vor dem Hearbleed-Bug schützen können. Kurz gesagt, besteht der beste Schutz darin, Ihre Webkennwörter zu ändern. Alle

Wer kann sich an die unzähligen Website-Passwörter erinnern, die wir in unsere überdimensionalen Kisten packen sollen? Und wie stellen wir sicher, dass sie nicht in die Hände von Schurken geraten? Eine Antwort ist der Passwort-Manager LastPass - ein Dienst, der eine sichere ID auf Ihrem Computer erstellt, die Ihre Kennwörter speichert und Sie mühelos in Ihre bevorzugten Websites einloggt. In j

Der Heartbleed Bug ist ernst. Der Heartbleed-Fehler wurde vor weniger als zwei Tagen veröffentlicht und hat Websites und Dienste über das Internet in den Patch-Modus versetzt. Für eine ausführliche Erklärung dessen, was genau Heartbleed ist und was es tut, lesen Sie diesen Beitrag von unserem eigenen Stephen Shankland. Im

Einige E-Mail-Anhänge sind empfindlicher als andere, ebenso wie einige E-Mail-Empfänger mehr als andere verantwortlich sind. Mit der Chrome-Erweiterung docTrackr können Sie Google Mail-Anhänge verschlüsseln, Berechtigungen festlegen und diese remote löschen. Außerdem werden Sie darauf aufmerksam gemacht, wenn ein Empfänger eine Anlage öffnet oder druckt, so dass Sie das nächste Mal, wenn Ihr flüchtiger Freund angibt, keine Anlage erhalten zu haben, Shenanigans anrufen können. Bei der In

Wenn Sie ein Facebook-Nutzer sind, der sich nie die Mühe gemacht hat, die Standard-Datenschutzeinstellungen des Dienstes zu ändern, sind Sie nicht alleine. Im Mai 2012 berichtete Lance Whitney über eine Consumer-Reports-Studie, wonach Millionen von Facebook-Nutzern die Datenschutzbestimmungen des Dienstes nicht verwenden oder nicht einmal kennen. D

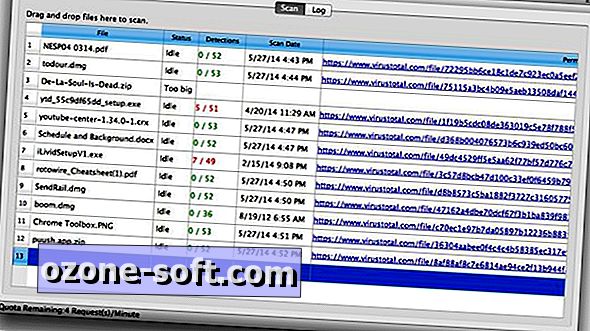

Für Mac-Benutzer ist das Scannen verdächtiger Dateien jetzt noch einfacher. Gestern hat Google eine Version des VirusTotal Uploader für Macs veröffentlicht, ein Dienstprogramm, mit dem Sie Dateien per Drag-and-Drop mit über 50 Antivirus-Apps nach verdächtiger Malware durchsuchen können. Jeder kann die VirusTotal-Website zum Hochladen und Scannen einer Datei verwenden, die VirusTotal-Uploader-App bietet jedoch die Möglichkeit zum Ziehen und Ablegen. Es war

Facebook bietet verschiedene Tools und Einstellungen, mit denen Sie Ihre Privatsphäre schützen können. Aber es liegt immer noch an dir, dein sozial vernetztes Schicksal zu kontrollieren. Am Donnerstag hat Facebook die Standardoption für neue Mitglieder angepasst, sodass Updates nur mit Freunden und nicht mit der Öffentlichkeit geteilt werden. Beg

eBay bittet Benutzer, ihre Kennwörter nach einem Sicherheits-Hack zu ändern, der eine Datenbank mit Benutzerkennwörtern manipuliert. Also wie und wo ändern Sie Ihr Passwort? Die eBay-Homepage enthält jetzt einen Hinweis zur Kennwortaktualisierung mit einem Link "Weitere Informationen" zu einer anderen Seite, auf der erläutert wird, was passiert ist. Kein

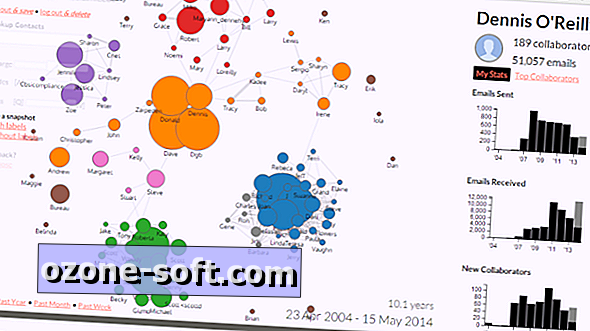

Ihre Metadaten sagen viel über Sie aus. Als ich 10 Jahre lang Gmail-Nachrichten mit dem Tool zur Metadaten-Visualisierung von Immersions-E-Mail-Metadaten von MIT Media Labs durchführte, sagte das resultierende Bild (oben gezeigt) Beziehungen zu meinen häufigen Korrespondenten mit unheimlicher Genauigkeit voraus. B

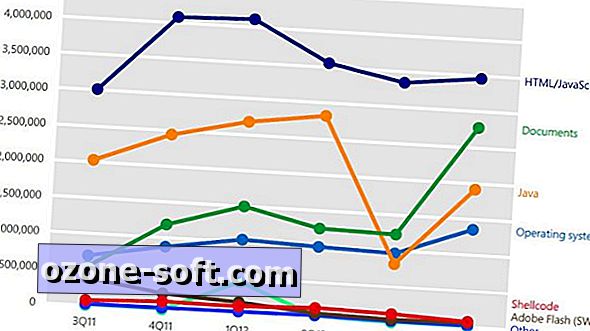

Die meisten von uns tun alles, um den Kontakt mit Malware zu vermeiden. Andrew Brandt verbringt seine Arbeitstage damit, das Zeug anzuziehen. Als Blue Coat Systems-Direktor von Threat Research setzt Brandt einen "Honey Pot" -Internet-Server ein, der dazu bestimmt ist, Malware-Anbieter zu fangen

Wenn Sie keine zweistufige Authentifizierung verwenden, sollten Sie dies tun. Mir ist klar, wie groß der Aufwand auf den ersten Blick sein kann, aber letztendlich sollte Sicherheit bei Ihren Online-Konten oberste Priorität haben. Seien wir ehrlich: Das Anmelden bei einem Konto über die Zwei-Schritt-Authentifizierung dauert länger als das normale Anmelden. No

Wie schlimm ist die Smartphone-Diebstahl-Epidemie? Der Bezirksstaatsanwalt von San Francisco, George Gascon, wirft den Telefongesellschaften vor, von gestohlenen Telefonen profitiert zu haben, wie Michael Scherer letzten Monat auf der Swampland-Site von Time berichtete. Gascon ist einer der führenden Beamten der Strafverfolgungsbehörden, in dem gefordert wird, dass Spediteure eine Technologie implementieren müssen, die gestohlene Telefone dauerhaft deaktiviert. F

Technologie macht unser Leben nicht nur komplizierter, sondern auch eine Reihe von Todesfällen . Stellen Sie sich die Herausforderung vor, alle Ihre digitalen Assets abzurechnen, wenn Sie nach Buffalo gewandert sind. Selbst wenn Sie Ihre E-Mails, SMS und Social-Media-Beiträge als verfügbar ansehen, haben Sie wahrscheinlich Fotos, Videos und sehr persönliche Dokumente in einem oder mehreren Web-Services gespeichert. Ve

Es ist kein Geheimnis, dass alle Informationen, die Sie einem Google-Service zur Verfügung stellen, kein Geheimnis sind. Als Google im letzten Jahr seine Nutzungsbedingungen geändert hat, gewährt das Unternehmen sich selbst und allen anderen Unternehmen, die es wählt, vollständigen und uneingeschränkten Zugriff auf anonymisierte (wir hoffen) Versionen aller Nachrichten, die Sie über Google Mail senden und empfangen, sowie alle Dateien, die Sie in Google Drive hochladen und alle Begriffe, die Sie in das Google-Suchfeld eingeben. Wie R

Sie waren möglicherweise einer der vielen Facebook-Benutzer, die letzte Woche vom Unternehmen kontaktiert wurden, weil die Sucheinstellung "Wer kann Ihre Timeline nach Namen suchen". In der E-Mail von Facebook, in der die Einstellung der Funktion angekündigt wird, wird erläutert, wie Sie die Informationen einschränken können, die Sie über den Dienst freigeben. Leid

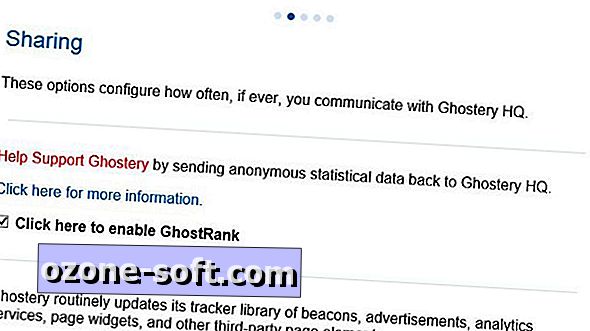

Wenn Sie die Menschen fragen, was ihnen am wenigsten im Internet gefällt, sind die drei Punkte, die sich auf der Liste der Beschwerden befinden, wahrscheinlich Tracker, Anzeigen und Viren. Sie können diese und andere Webprobleme möglicherweise nicht beseitigen. Sie können jedoch die Auswirkungen auf Ihr Browsing durch drei kostenlose Add-Ons für Firefox, Google Chrome und Internet Explorer minimieren: Ghostery, Adblock Plus und Web of Trust. (Be

Wie ihre Kollegen in der realen Welt suchen Computerkriminelle immer nach Schwachstellen, die sie ausnutzen können. Anstelle eines offenen Fensters oder eines unbeaufsichtigten Portemonnaies suchen Malware-Anbieter nach Lücken in der Software, die es ihnen ermöglichen, ihre Spionage zu stehlen und Nutzlasten auf den Computern von ahnungslosen Benutzern zu installieren. W

Als es losging, hatte ich nicht die Absicht, Google zu verlassen. Wie ich in einem Post vom letzten Juni beschrieben habe, war meine generische Gmail-Adresse mehr Ärger, als es wert war, und so wechselte ich zu einem anderen Webmail-Dienst. Jetzt ist die Google Mail-Adresse nur empfangen. Ebenfalls im Juli habe ich zwei kostenlose Dienste getestet, mit denen Sie Dateien verschlüsseln können, die auf Google Drive gespeichert sind, wodurch die Verschlüsselung nicht unterstützt wird. Spä

Microsoft bietet seit Anfang 2013 ein Verfahren zur Bestätigung in zwei Schritten (2FA) an. Das Verfahren wird auch als Zwei-Faktor-Authentifizierung oder Zwei-Schritt-Authentifizierung bezeichnet. Es erhöht die Sicherheit Ihres Kontos, indem Sie Ihr Kennwort (Schritt 1) und dann einen Sicherheitscode eingeben (Schritt 2). Der

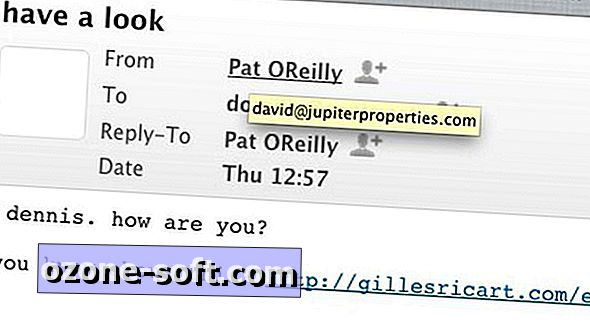

Ein oder zwei Mal in der Woche entzieht sich ein Phishing-Betrug den Filtern meiner Mail-Dienste und landet in einem meiner Posteingänge. Normalerweise wird im Feld "Von" ein vertrauter Name angezeigt, beispielsweise "Schauen Sie mal rein" oder "Was halten Sie davon?" steht in der Betreffzeile.

Normalerweise wissen Sie nicht, dass Ihre E-Mail gehackt wurde, bis ein Freund Sie darüber informiert, wann Sie bereits Dutzende von Freunden, Familienmitgliedern und Kollegen einen Link zu einem "wirklich coolen Video" gesendet haben, das sie haben jetzt zu sehen! " Es ist peinlich. Es ist umständlich.

Die Fingerabdrucksensorfunktion des iPhone 5S, Touch ID genannt, ist ein praktisches Sicherheitstool, das das Entsperren des iPhone im Vergleich zu einem vierstelligen PIN-Code vereinfacht. Außerdem können Sie über iTunes und den App Store einkaufen, ohne Ihr Apple ID-Kennwort eingeben zu müssen. We

Anmerkung der Redaktion: Dieser Beitrag ist Teil einer laufenden Serie. In den anderen Abschnitten finden Sie weitere Informationen dazu. Wenn Sie nach dem letzten CNET-Bericht besorgt waren, dass die meisten Heimrouter leicht gehackt werden können, gebe ich Ihnen keine Schuld. Die Studie klang unheilvoll, aber die gute Nachricht ist, dass Ihr Netzwerk wahrscheinlich weniger anfällig ist als der Bericht vermuten lässt. U

Neben der Design-Überarbeitung von Facebook gibt es eine Vielzahl neuer Datenschutzeinstellungen, mit denen Informationen geschützt werden können, die Sie lieber privat halten, und der Zugriff Dritter auf Ihre Informationen verhindert. Im klassischen Facebook-Stil sind diese wichtigen Einstellungen unter einer neu gestalteten Website verborgen, sodass Benutzer ihre Daten nur schwer kontrollieren können. Na

Die jüngsten Offenbarungen der US-Regierung, die unsere Telefon- und Internetaktivitäten überwachen, haben das Interesse an Diensten erhöht, die versprechen, unsere persönlichen Daten nicht zu sammeln oder zu teilen. Ein solcher Dienst ist DuckDuckGo, eine auf Datenschutz ausgerichtete Suchmaschine, deren Datenverkehr seit der Veröffentlichung der Nachrichten des elektronischen Überwachungsprogramms PRISM der National Security Agency Anfang des Monats zugenommen hat. Stuar

Eine der sichersten und einfachsten verfügbaren Computersicherheitsmaßnahmen wird nach und nach zur Normalität. Die Zwei-Faktor-Authentifizierung fügt der Standardkennwortmethode der Online-Identifizierung eine Schutzschicht hinzu. Die Technik ist einfach, relativ schnell und kostenlos. Also, was ist das Problem? Kr

Heutige Autos sind voll mit Dashboard-Technologien: GPS-Navigation als Orientierungshilfe, Datenverbindungen, die die Sicherheit und den Komfort erhöhen, Bluetooth-Freisprecheinrichtungen, um Sie mit den wichtigsten Personen in Ihrem Leben in Kontakt zu bringen. Aber niemand möchte am Ende eines jeden Tages seine Heimatadresse manuell eingeben oder jede Nummer in einem Adressbuch speichern.

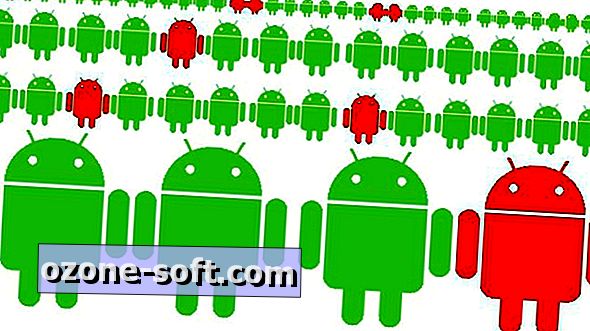

Die Akzeptanzrate mobiler Geräte nimmt weiter zu, wobei Android führend ist. Das Open-Source-Betriebssystem, das von Google geführt wird, ist mittlerweile auf mehr als der Hälfte aller Smartphones zu finden. In der Tat stellte das Research-Unternehmen Strategy Analytics fest, dass 81, 3 Prozent oder 204, 4 Millionen der im dritten Quartal 2013 ausgelieferten Smartphones von Android betrieben wurden. Di

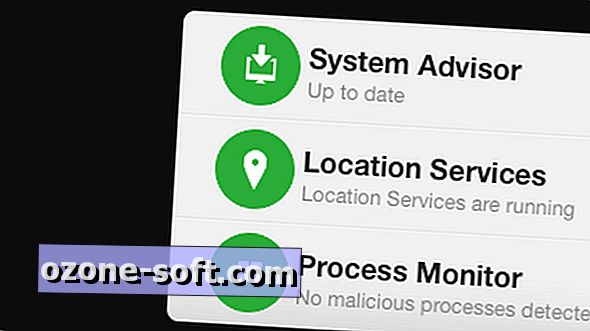

Die Risiken von Android-Handys und -Tablets durch Malware - oder Software, die mit „böswilliger Absicht“ geschrieben wurde, steigen rapide an. Diese Bedrohungen vervielfachen sich schneller als Gremlins in einem Pool. Wie schützen Sie Ihr Gerät also vor den schmutzigen Taten bösartiger Macher? Genau