Am 9. Juli wird das FBI ein Netzwerk von DNS-Servern schließen, auf das viele Menschen angewiesen sind, um einen ordnungsgemäßen Internetzugang zu erhalten. Diese Server waren ursprünglich Teil eines Betrugs, bei dem ein Verbrecherkreis estnischer Staatsangehöriger ein Malware-Paket namens DNSChanger entwickelte und verteilte, das jedoch vom FBI beschlagnahmt und in einen legitimen DNS-Dienst umgewandelt wurde.

Dieser Malware-Betrug ist so weit verbreitet, dass selbst Drittanbieter wie Google und Facebook und eine Reihe von ISPs wie Comcast, COX, Verizon und AT & T gemeinsam mitgestaltet haben, um das Problem zu beheben, indem sie den Benutzern automatische Benachrichtigungen über ihre Systeme senden mit dem Rogue-DNS-Netzwerk konfiguriert.

Wenn Sie kürzlich eine Warnung erhalten haben, als Sie eine Google-Suche durchgeführt haben, auf Facebook surfen oder das Web anderweitig verwenden und behaupten, dass Ihr System möglicherweise gefährdet ist, sollten Sie ein paar Schritte unternehmen, um Ihr System auf Malware zu überprüfen. Dies kann auf verschiedene Arten erfolgen. Zunächst können Sie die DNS-Einstellungen in Ihrem System überprüfen, um festzustellen, ob die Server, die Ihr Computer verwendet, Teil des Rogue-DNS-Netzwerks sind.

Öffnen Sie auf Mac-Systemen die Voreinstellungen für das Netzwerksystem. Wählen Sie für jeden Netzwerkdienst (Wi-Fi, Ethernet, Bluetooth usw.) den Dienst aus und klicken Sie auf die Schaltfläche "Erweitert". Wählen Sie anschließend die Registerkarte "DNS" aus und notieren Sie die aufgelisteten DNS-Server. Sie können dies auch im Terminal tun, indem Sie zuerst den folgenden Befehl ausführen:

Netzwerksetup -listet alle Netzwerkservices auf

Nachdem dieser Befehl ausgeführt wurde, führen Sie als Nächstes den folgenden Befehl für jeden der aufgelisteten Namen aus (entfernen Sie alle Sternchen vor den Namen und stellen Sie sicher, dass die Namen in Anführungszeichen stehen, wenn sie Leerzeichen enthalten):

networksetup -getdnsservers "SERVICE NAME"

Wiederholen Sie diesen Befehl für alle aufgelisteten Dienste (insbesondere Ethernet- und Wi-Fi-Verbindungen), um alle konfigurierten DNS-Server aufzulisten.

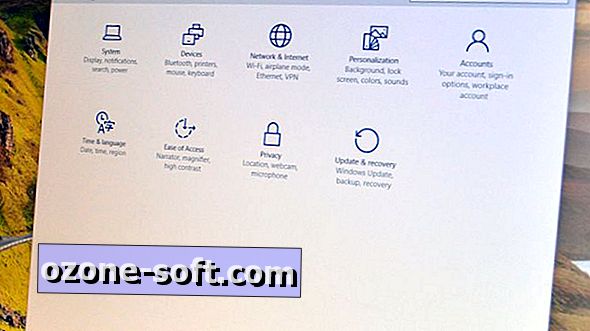

Auf einer Windows-Maschine (einschließlich einer von Ihnen installierten Maschine in einer virtuellen Maschine) können Sie das Befehlszeilenprogramm öffnen (wählen Sie im Startmenü "Ausführen" und geben Sie "cmd" ein) oder wählen Sie in Windows 7 "Alle Programme" "und wählen Sie dann die Befehlszeile aus dem Zubehörordner). Führen Sie in der Befehlszeile den folgenden Befehl aus, um alle Netzwerkschnittstelleninformationen einschließlich der konfigurierten IP-Adressen des DNS-Servers aufzulisten:

ipconfig / all

Wenn Sie die DNS-Server Ihres Systems aufgelistet haben, geben Sie sie in die DNS-Checker-Webseite des FBI ein, um zu sehen, ob sie als Teil des Rogue-DNS-Netzwerks identifiziert werden. Neben der manuellen Suche und Überprüfung Ihrer DNS-Einstellungen sind einige Webdienste aufgetaucht, die Ihr System auf DNSChanger-Malware testen. Die DNSChanger-Arbeitsgruppe hat eine Liste mit vielen dieser Dienste zusammengestellt, mit denen Sie Ihr System testen können (in den USA können Sie Ihre Verbindung mit dns-ok.us testen).

Wenn diese Tests fehlerfrei sind, müssen Sie sich keine Sorgen machen. Wenn Sie jedoch Warnungen erhalten, können Sie einen Anti-Malware-Scanner verwenden, um nach DNSChanger-Malware zu suchen und diese zu entfernen. Da die Malware im November 2011 abrupt abgebrochen wurde, hatten Sicherheitsunternehmen ausreichend Zeit, ihre Anti-Malware-Definitionen auf alle DNSChanger-Varianten zu aktualisieren. Wenn Sie über einen Malware-Scanner verfügen und diesen kürzlich nicht verwendet haben, starten Sie ihn vollständig und aktualisieren Sie ihn vollständig. Führen Sie anschließend einen vollständigen Scan Ihres Systems durch. Führen Sie dies für jeden PC und Mac in Ihrem Netzwerk durch. Überprüfen Sie außerdem die Einstellungen Ihres Routers, um festzustellen, ob die DNS-Einstellungen Ihres Internetdienstanbieters korrekt sind oder ob die DNS-Einstellungen falsch sind.

Wenn Ihr Router oder Computer keine gültigen DNS-Serveradressen anzeigt, nachdem Sie die Malware entfernt haben, und Ihr System keine Verbindung zu Internetdiensten herstellen kann, versuchen Sie möglicherweise, Ihr System für die Verwendung eines öffentlichen DNS-Diensts zu konfigurieren, z. B. von OpenDNS und Google, indem Sie die folgenden IP-Adressen in die Netzwerkeinstellungen Ihres Systems eingeben:

8.8.8.8

8.8.4.4

208.67.222.222

208.67.220.220

Wenn Sie nach Montag feststellen, dass Sie nicht mehr auf das Internet zugreifen können, ist es wahrscheinlich, dass Ihr System oder Ihr Netzwerkrouter weiterhin mit den schädlichen DNS-Servern konfiguriert ist, und Sie müssen erneut versuchen, die Malware von Ihren Systemen zu erkennen und zu entfernen. Glücklicherweise handelt es sich bei der Malware nicht um Viren, so dass sich Systeme nicht selbst verbreiten und automatisch neu infizieren. Nach dem Entfernen und wenn Benutzer gültige DNS-Server auf ihren Systemen eingerichtet haben, sollten die betroffenen Computer daher einen ordnungsgemäßen Zugriff auf das Internet haben.

Ähnliche Beiträge

- FBI befasst sich mit DNSChanger-Malware-Betrug

- Vorgang Ghost Klicken Sie auf DNS-Server, um bis Juli online zu bleiben

- Das Web könnte im Juli für viele Menschen verschwinden, warnt das FBI

- Google weist Benutzer auf eine DNSChanger-Malware-Infektion hin

- Neue DNSChanger-Trojaner-Variante für Router

Hintergrund

DNS ist das "Domain Name System" (Domain Name System), das wie das Telefonbuch des Internets fungiert und benutzerfreundliche URLs wie "www.cnet.com" in die entsprechenden IP-Adressen übersetzt, die Computer und Router zum Herstellen von Verbindungen verwenden. Da DNS die Schnittstelle zwischen der eingegebenen URL und dem Zielserver ist, hat der Verbrechering ein eigenes DNS-Netzwerk erstellt, das zum großen Teil normal funktionieren würde, jedoch auch zulässt, dass der Ring den Verkehr für bestimmte URLs willkürlich umleitet, um Websites für das Internet zu fälschen Zwecke, um persönliche Informationen zu stehlen oder Personen dazu zu bringen, Anzeigen zu klicken.

Das Einrichten des Rogue-DNS-Netzwerks selbst reicht nicht aus, da dieses Netzwerk in den Einstellungen eines Computers angegeben werden muss, damit es verwendet werden kann. Um dies zu ermöglichen, hat der Kriminalring die DNSChanger-Malware (auch als RSplug, Puper und Jahlav bezeichnet) erstellt, die als Trojanisches Pferd verbreitet wurde und weltweit Millionen von PC-Systemen erfolgreich infiziert hat. Nach der Installation würde diese Malware die DNS-Einstellungen für den betroffenen Computer und sogar für Netzwerkrouter ständig ändern, um auf das schädliche DNS-Netzwerk des Verbrechensrings hinzuweisen. Selbst wenn Benutzer die DNS-Einstellungen ihrer Computer manuell geändert haben, werden diese Änderungen automatisch von der Malware auf ihren Systemen zurückgesetzt.

Seit Millionen von PC-Benutzern mit dieser Malware infiziert wurden, haben das FBI und andere Regierungsbehörden, nachdem der Verbrecherring im November 2011 in einem multilateralen Stacheln namens Operation Ghost Click abgebrochen wurde, gegen ein Abschalten des Schurken-DNS-Netzwerks entschieden, da dies sofort verhindert worden wäre Die infizierten Systeme können URLs auflösen und hätten dadurch das Internet für sie effektiv heruntergefahren. Stattdessen wurde das DNS-Netzwerk aktiv gehalten und in einen legitimen Dienst umgewandelt, während Anstrengungen unternommen wurden, Benutzer über die DNSChanger-Malware zu informieren und abzuwarten, bis die Anzahl der weltweiten Infektionen zurückgegangen ist.

Ursprünglich sollte das DNS-Netzwerk von Schurken im März dieses Jahres geschlossen werden. Während die Infektionsrate jedoch nach der Aufhebung des Verbrechensringes erheblich sank, ist die Anzahl der infizierten Computer relativ hoch, sodass das FBI die Frist bis zum 9. Juli (am kommenden Montag) verlängert hat. Unglücklicherweise sind Tausende von PC-Systemen weltweit immer noch mit der DNSChanger-Malware infiziert, und wenn die Server heruntergefahren werden, können diese Systeme URLs zu IP-Adressen nicht mehr auflösen.

Lassen Sie Ihren Kommentar