Eine Reihe von Prominenten wurde diese Woche in einem Angriff ins Visier genommen, bei dem Aktfotos, von denen einige als echte, andere als Fälschungen bezeichnet wurden, in Apple iCloud-Konten gespeichert wurden. Hier erfahren Sie, was wir über Ihre eigene Cloud-Sicherheit wissen.

Wie wurden die Berichte der Prominenten gehackt?

Prominente, deren iCloud-Fotos durchgesickert waren, fielen nach den neuesten Berichten und Informationen von Apple infolge gezielter Angriffe zum Opfer. Dies bedeutet, dass die Personen, die sich in die Konten gehackt haben, wahrscheinlich die E-Mail-Adressen der Prominenten kennen oder in der Lage waren, Sicherheitsfragen zu beantworten, die ihnen Zugriff auf die Konten gewährten.

Es ist immer noch unklar, wie die Hacker die Antworten auf Fragen zur Kontosicherheit gewusst haben und die Benutzernamen für die Konten erhalten haben.

Was ist mit dieser Sicherheitslücke?

Es wurde vermutet, dass Hacker durch eine Sicherheitslücke in der Funktion "Find My iPhone" des Online-Speicherdiensts Zugriff auf die iCloud-Konten erhalten haben, wodurch sie Brute-Force-Angriffe durchführen konnten. Bei einem Brute-Force-Angriff verwenden Hacker ein Skript, um viele verschiedene Kombinationen aus Benutzername und Kennwort nacheinander zu testen, bis die richtige Kombination erraten wird.

Apple hat dieses Loch am Dienstagmorgen ausgebessert und bestätigt, dass dies nicht die Methode ist, mit der sich die Hacker in die Konten der Prominenten einloggen.

Ich verstehe immer noch nicht. Sie sind Prominente.

Entgegen der weit verbreiteten Meinung verwenden die meisten Prominenten die Technologie auf die gleiche Weise wie die meisten anderen nicht berühmten Personen. Apple, Google und andere wichtige Tech-Unternehmen geben Prominenten nicht unbedingt den Zugang zu speziellen Sicherheitsfunktionen. Wenn Sicherheitsfunktionen verfügbar wären, würden wir hoffen, dass diese Unternehmen sie an alle Benutzer verteilen würden, nicht nur an privilegierte.

Prominente haben die gleichen Sicherheitstools wie wir, also sind wir technisch alle gleichermaßen verwundbar. Da ihre Gesichter jedoch auf Titelseiten von Zeitschriften und Theaterbildschirmen zieren, werden sie häufiger ins Visier genommen.

Prominente nutzen auch nicht immer die verfügbaren Sicherheitsprotokolle. Basierend auf den derzeit verfügbaren Informationen könnten diese Prominenten beispielsweise gegen die Angriffe geschützt worden sein, wenn sie die Bestätigung in zwei Schritten verwendeten, was dem grundlegenden Anmeldevorgang einen zusätzlichen Schritt hinzufügt.

Warum sollten sie überhaupt Fotos in der Cloud speichern?

Cloud-Backup-Services wie Apples iCloud und Instant Upload von Google sind häufig standardmäßig aktiviert. Es ist daher möglich, dass die Fotos ohne Kenntnis der Prominenten in iCloud hochgeladen werden.

Der Photo Stream-Dienst von iCloud lädt beispielsweise die von Ihnen aufgenommenen Fotos automatisch auf Ihr Apple-Gerät hoch und speichert sie 30 Tage lang in iCloud. Wenn das Hochladen von Fotostream aktiviert ist, können Sie von jedem Gerät, egal wo Sie sich auf der Welt befinden, mit Ihren iCloud-Anmeldeinformationen auf diese Fotos zugreifen.

Sollte ich besorgt sein?

Auch wenn Sie nicht Brad Pitt oder Cameron Diaz sind, sollten Sie Ihre eigene iCloud-Sicherheit überprüfen. In iCloud werden nicht nur Fotos gespeichert, sondern auch Ihre Kontakte, der Standort des iOS-Geräts und Notizen. Hier sind einige Schritte, die Sie unternehmen können:

1. Aktivieren Sie die Bestätigung in zwei Schritten. Jetzt.

Die größte Verteidigung gegen brutale Gewalt und gezielte Angriffe ist immer noch die Bestätigung in zwei Schritten. Es schützt Sie nicht vor Problemen wie Sicherheitslücken, aber es ist immer noch das beste Schutzschild gegen gezieltes Hacken, bei dem jemand Ihren Benutzernamen oder Antworten auf Ihre persönlichen Sicherheitsfragen erhält, um auf ein Konto zuzugreifen.

Wenn diese Option aktiviert ist, fügt die Zwei-Faktor-Authentifizierung einer Kontoanmeldung eine zweite Authentifizierungsebene hinzu. Ein typisches Beispiel ist ein an ein mobiles Gerät gesendeter Code, der zusätzlich zu einem Benutzernamen und einem Kennwort verwendet werden muss, um sich bei einem Konto anzumelden. Führen Sie die folgenden Schritte aus, um die Bestätigung in zwei Schritten für Ihre Apple-ID einzurichten.

Enttäuschend weist TechCrunch darauf hin, dass Apples zweistufiges Login eigentlich nur dazu gedacht ist, Benutzer vor unbefugten Einkäufen von Kreditkarten zu schützen. Es ist jedoch immer noch wichtig zu aktivieren, insbesondere wenn das Unternehmen dieses Versehen korrigiert.

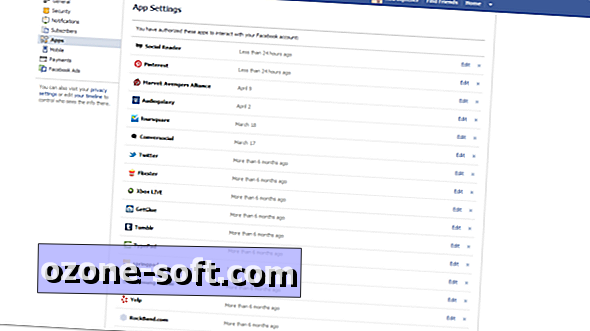

2. Deaktivieren Sie alle Dienste, die Sie nicht tatsächlich verwenden

Wenn die Daten überhaupt nicht existieren, gibt es keinen Grund, sie zu hacken.

Benötigen Sie sogar Photo Stream oder andere iCloud-Dienste wie Kontaktsynchronisierung? Wenn nicht, deaktivieren Sie diese Dienste. Gehen Sie dazu auf Ihrem iOS-Gerät zu Einstellungen> iCloud und deaktivieren Sie die nicht benötigten Dienste. Melden Sie sich dann bei iCloud.com an und löschen Sie alle zuvor hochgeladenen Fotostreams.

3. Erwägen Sie die Verwendung gefälschter Antworten auf Sicherheitsfragen

War deine Mutter in Chicago geboren? Das ist großartig, aber Sie sollten wahrscheinlich eine andere Antwort verwenden. Die neuesten Berichte weisen darauf hin, dass Hacker Social Engineering verwendet haben, um Antworten auf die Sicherheitsfragen der Prominenten zu erhalten, die ihnen letztendlich den Zugriff auf die Konten ermöglichten. Um zu verhindern, dass Frenemies oder Hacker in Ihr Konto gelangen, sollten Sie falsche, zufällige Antworten verwenden, die sie niemals entdecken könnten.

4. Machen Sie dasselbe für andere Webdienste

Wenn Sie gerade dabei sind, sollten Sie die gleichen Schritte für andere Cloud-Dienste wiederholen, einschließlich Dropbox, automatisches Backup auf Android oder sogar Flickr. Je mehr Daten Sie automatisch in die Cloud hochladen, desto mehr Kontrolle haben Sie über Ihre privaten Daten.

Anmerkung des Herausgebers: Die Story wurde am Mittwoch um 3:39 PST aktualisiert, um die neuesten Berichte über die Überprüfung in zwei Schritten und den Zugriff der Hacker auf die Konten zu berücksichtigen.

Lassen Sie Ihren Kommentar