Ein guter Ratschlag für das Einrichten eines neuen WLAN-Routers oder WLAN-Netzwerks in Ihrem Zuhause ist der Kennwortschutz. Legen Sie ein sicheres Kennwort mit Wi-Fi Protected Access 2 (WPA2) fest und teilen Sie es nur mit den Personen, denen Sie vertrauen.

Seit der WPA2-Standard im Jahr 2004 verfügbar war, wurde dies für drahtlose Netzwerke überall empfohlen - und es wurde davon ausgegangen, dass es relativ sicher ist. Wie der Riegel in Ihrem Haus ist der Passwortschutz wirklich nur eine starke Abschreckung. Wie die meisten Dinge, so sicher WPA2 auch angenommen wurde, war es immer nur so stark wie Ihr Passwort oder Sicherheitslücken.

Über das Wochenende wurde tatsächlich eine Sicherheitslücke entdeckt und das Internet auf den Kopf gestellt.

Ein Proof-of-Concept-Exploit namens KRACK (Key Reinstallation Attack) wurde vorgestellt. Der ominös benannte Crypto-Angriff nutzt einen Fehler im Vier-Wege-Handshake-Prozess zwischen dem Gerät eines Benutzers, das versucht, eine Verbindung herzustellen, und einem WLAN-Netzwerk aus. Dadurch kann ein Angreifer ohne Kennwort einen unbefugten Zugriff auf das Netzwerk erhalten, wodurch die Möglichkeit eröffnet wird, Kreditkarteninformationen, persönliche Kennwörter, Nachrichten, E-Mails und praktisch alle anderen Daten auf Ihrem Gerät offenzulegen.

Das noch schrecklichere Stückchen? Praktisch jede Implementierung eines WPA2-Netzwerks ist von dieser Sicherheitsanfälligkeit betroffen, und nicht der Zugriffspunkt ist anfällig. Stattdessen zielt KRACK auf die Geräte ab, mit denen Sie eine Verbindung zum drahtlosen Netzwerk herstellen.

Die Website, die den Proof-of-Concept demonstriert, besagt: "Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys und andere sind alle von einer Variante der Angriffe betroffen." Die meisten aktuellen Versionen von Windows- und iOS-Geräten sind jedoch nicht so anfällig für Angriffe, da Microsoft und Apple den WPA2-Standard implementiert haben. Linux- und Android-basierte Geräte sind anfälliger für KRACK.

Anmerkung der Redaktion: Der ursprünglich am 16. Oktober 2017 veröffentlichte Artikel wurde aktualisiert, um neue Anbieter mit Sicherheitspatches für den WPA2-Exploit aufzunehmen.

Was du tun kannst

Was kannst du jetzt tun?

Verwenden Sie weiterhin das WPA2-Protokoll für Ihre Netzwerke. Es ist immer noch die sicherste Option, die für die meisten drahtlosen Netzwerke verfügbar ist.

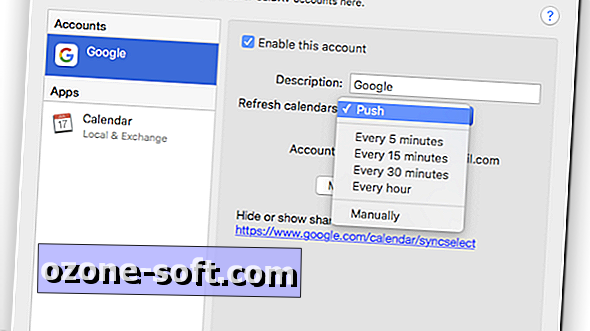

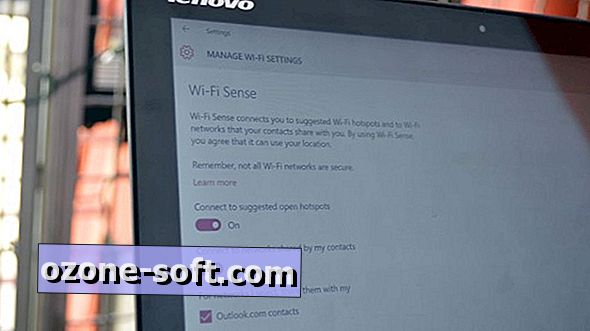

Aktualisieren Sie alle Ihre Geräte und Betriebssysteme auf die neuesten Versionen. Das Beste, was Sie tun können, ist nach Updates für Ihre gesamte Elektronik zu suchen und sicherzustellen, dass diese auf dem neuesten Stand sind. Die Benutzer sind den Herstellern ausgeliefert und können bestehende Produkte aktualisieren. Microsoft hat beispielsweise bereits ein Sicherheitsupdate veröffentlicht, um die Sicherheitsanfälligkeit zu beheben. Google sagte in einer Erklärung, dass "in den kommenden Wochen alle betroffenen Geräte gepatcht werden". Patches für Linux hostapd und WPA Supplicant sind ebenfalls verfügbar.

Das Ändern Ihrer Passwörter hilft nicht. Es schadet nie, ein sichereres Passwort zu erstellen, aber dieser Angriff umgeht das Passwort insgesamt und hilft somit nicht.

Wissen Sie, dass ein KRACK hauptsächlich eine lokale Sicherheitsanfälligkeit ist - Angreifer müssen sich in Reichweite eines drahtlosen Netzwerks befinden. Das bedeutet nicht, dass Ihr Heimnetzwerk für einen Angriff völlig unempfindlich ist, aber die Wahrscheinlichkeit eines weit verbreiteten Angriffs ist aufgrund der Funktionsweise des Angriffs gering. In einem öffentlichen Netzwerk stoßen Sie eher auf diesen Angriff. Weitere Informationen finden Sie in unseren FAQ zu KRACK.

Verfügbare Updates bisher

Die gute Nachricht ist, dass Unternehmen mit einer solch gefährlichen Sicherheitslücke ihre Software schnell korrigieren konnten. Hier finden Sie eine Liste aller Unternehmen, die bisher Sicherheitspatches oder Informationen veröffentlicht haben:

- Apple hat bereits einen Patch für den Exploit in Betas für iOS, MacOS, WatchOS und TVOS erstellt.

- Aruba stellt Patches für ArubaOS, Aruba Instant, Clarity Engine und andere Software zum Download bereit.

- Cisco hat bereits Patches für den Exploit für einige Geräte veröffentlicht. Derzeit wird jedoch geprüft, ob weitere Updates erforderlich sind.

- Expressif Systems veröffentlichte Software-Korrekturen für seine Chipsätze, beginnend mit ESP-IDF, ESP8266 und ESP32.

- Fortinet sagt, FortiAP 5.6.1 ist nicht mehr anfällig für den Exploit, Version 5.4.3 ist jedoch möglicherweise noch vorhanden.

- FreeBSD Project arbeitet derzeit an einem Patch.

- In den kommenden Wochen werden betroffene Geräte von Google gepatcht.

- HostAP hat einen Software-Fix für den Exploit veröffentlicht.

- Intel hat ein Advisory sowie Updates für betroffene Geräte veröffentlicht.

- Für LEDE / OpenWRT steht jetzt ein Patch zum Download bereit .

- Linux hat bereits Software-Korrekturen und Debian-Builds sowie Ubuntu und Gentoo können bereits aktualisiert werden.

- Netgear hat einige seiner Router aktualisiert. Sie können hier nach Updates suchen und diese herunterladen.

- Microsoft hat am 10. Oktober ein Windows-Update veröffentlicht, in dem der Exploit gepatcht wurde.

- MicroTik RouterOS Version 6.93.3, 6.40.4 und 6.41rc sind von dem Exploit nicht betroffen.

- OpenBSD- Zugangspunkte sind davon nicht betroffen, es wurde jedoch ein Patch für Clients veröffentlicht.

- Ubiquiti Networks hat ein Firmware-Update (Version 3.9.3.7537) veröffentlicht, um die Sicherheitsanfälligkeit zu beheben.

- Wi-Fi Alliance erfordert jetzt das Testen der Schwachstelle und stellt ein Erkennungstool für Mitglieder der Wi-Fi Alliance bereit.

- WatchGuard hat Patches für Fireware OS, WatchGuard Access Points und WatchGuard Wi-Fi Cloud veröffentlicht.

Eine Liste der Anbieter, die die Sicherheitsanfälligkeit behoben haben, finden Sie auf der CERT-Website. Die Website scheint jedoch stark frequentiert zu sein.

Weitere wichtige KRACK-Fakten

Zum Glück gibt es ein paar tröstende Gedanken:

- Die Wi-Fi Alliance erklärte, dass es jetzt "verlangt, diese Sicherheitslücke in unserem globalen Netzwerk für Zertifizierungslabors zu testen", was für alle neuen Geräte, die in den Handel kommen, vielversprechend ist. Es stellt auch ein Tool zur Erkennung von Schwachstellen bereit, mit dem Mitglieder der Wi-Fi Alliance ihre Produkte testen können.

- Die Verwendung eines virtuellen privaten Netzwerks (VPN) verschlüsselt Ihren gesamten Internetverkehr und könnte Sie vor einem solchen Angriff schützen. Ganz zu schweigen davon, es ist eine gute Praxis, ein VPN zu verwenden, wenn Sie sich trotzdem um Ihre Online-Privatsphäre oder -Sicherheit kümmern.

- Die strikte Verwendung von Websites, die HTTPS verwenden, kann Sie vor KRACK schützen, aber HTTPS ist auch nicht völlig unzugänglich.

Dies ist eine sich entwickelnde Geschichte. Weitere Tipps finden Sie hier.

Bei WPA2-Sicherheitslücken besteht für fast jedes Wi-Fi-Gerät die Gefahr der Entführung (Lauschangriffe, ZDNet) : KRACK ist ein Totalausfall des WPA2-Sicherheitsprotokolls.

Jeder Patch für KRACK-WLAN-Angriffe ist derzeit verfügbar (ZDNet): Anbieter reagieren schnell auf einen Angriff, durch den Angreifer Ihren Netzwerkverkehr abhören können.

Lassen Sie Ihren Kommentar