Facebook hat in der Presse wegen der enttäuschenden finanziellen Entwicklung und dem sinkenden Aktienkurs in die Knie gegangen. Aber Berichte über den Tod des sozialen Netzwerks sind etwas verfrüht. Schließlich ist eine Milliarde Nutzer nichts, worüber man niesen muss. Selbst wenn sich nur die Hälfte dieser Zahl jeden Tag auf ihren Facebook-Konten anmeldet, ist das, wie das Unternehmen behauptet, eine Menge Augenblöcke, vor denen Anzeigen geschaltet werden. Ich w

Es kann Ihnen jederzeit passieren, oder vielleicht schon: Sie sind im Bus und spielen Angry Birds oder surfen auf Facebook mit Ihrem Handy, wenn jemand Ihren Hörer schnappt, die schließenden Türen herausschiebt und in die Menge schlüpft. Oder, schlimmer noch, ein Dieb nimmt Ihr Telefon mit vorgehaltener Waffe. Wi

Facebook-Likes bedeuten Geld. Einzelpersonen und Unternehmen jeder Art - ob legitim oder anderweitig - verwenden verschiedene Techniken, um Sie davon zu überzeugen, auf diese allgegenwärtige Daumenschaltfläche zu klicken. Betteln um Facebook "Likes" ist zu einer Epidemie geworden. "Wenn ich eine Million Likes bekomme, werde ich von meiner tödlichen Krankheit geheilt und ich kann meinen sicheren Plan für den Weltfrieden umsetzen!&quo

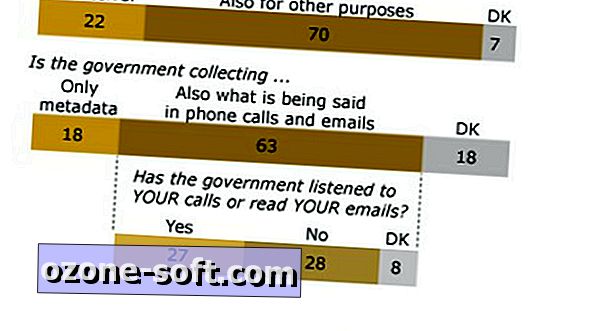

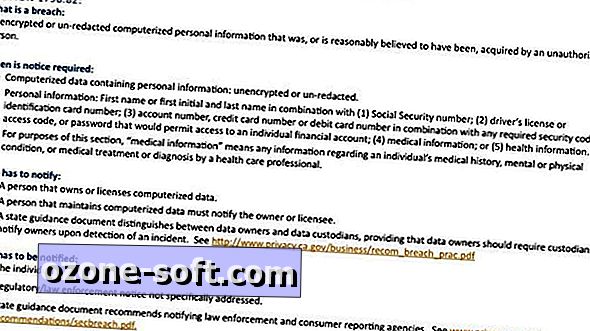

Die Kluft zwischen Technologie und Recht wird immer größer. Auf der einen Seite befinden sich riesige Vorräte an persönlichen Daten, die von den von uns verwendeten Internetdiensten verwaltet werden, und die ausgereiften Analysewerkzeuge, mit denen die Unternehmen diese Daten monetarisieren. Auf der anderen Seite stehen die Befürworter des Datenschutzes vor rechtlichen Schutzmassnahmen gegen den Missbrauch dieser privaten Daten - sowohl von Regierungsbehörden als auch von Unternehmen. Unab

Ihre Kamera wurde gestohlen. Ziehen Sie ein mit dem Gerät aufgenommenes Bild auf eine Webseite. Ein kostenloser Dienst durchsucht beliebte Fotoseiten nach anderen mit der Kamera aufgenommenen Bildern. Wenn der Dieb ein mit der Kamera aufgenommenes Bild auf seinem persönlichen Konto veröffentlicht hat, ist er oder sie kaputt. I

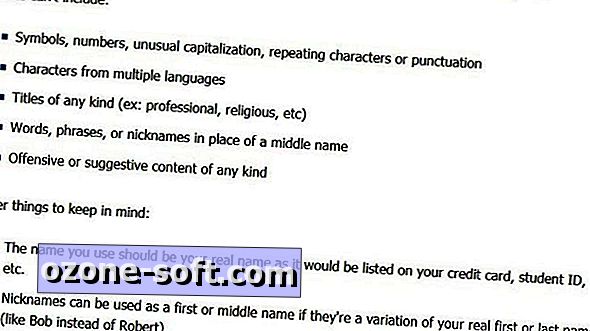

Wenn ich zum örtlichen Sandwich-Shop gehe, ist es mir egal, ob die Person, die meine Bestellung aufnimmt, meinen Geburtstag kennt oder den Mädchennamen meiner Mutter kennt. Warum muss Google oder eine andere Website, bei der ich mich registriere, so viel über mich wissen? Vor allem wenn man bedenkt, dass das Unternehmen die Informationen wahrscheinlich an Dritte verkaufen und verkaufen wird, die diese zusammenfassen, analysieren, umpacken und weiterverkaufen. E

Am vergangenen Freitag kontaktierte mich ein Leser namens Peter wegen einer Benachrichtigung, als er versuchte, sich bei seinem Marriott Rewards-Konto anzumelden. Die Benachrichtigung zeigte an, dass jemand versucht hat, das Konto zu hacken, und er sollte sein Passwort ändern. Peter initiierte einen Live-Chat mit dem Marriott-Helpdesk und erhielt die folgenden Informationen: "In letzter Zeit wurde versucht, einen unbefugten Zugriff auf einige wenige Online-Konten von Mitgliedern zu erhalten.

Der größte Nachteil bei der Verschlüsselung, die viele Cloud-Speicherdienste bieten, besteht darin, dass das Unternehmen die Daten selbst entschlüsseln kann. Der kostenlose ProtectedText-verschlüsselte Online-Notizblock behauptet, dass er den auf seinen Servern gespeicherten Text nicht entschlüsseln kann. Darü

Welcher ist der sicherste Browser? In Bezug auf den Datenschutz kann die Antwort Internet Explorer sein. Gemäß der Browser-Sicherheitsvergleichsanalyse von NSS Labs (Privacy 2013: Privacy (PDF)) führt Internet Explorer Firefox und Chrome an die Spitze, indem er die meisten Drittanbieter-Cookies standardmäßig blockiert und eine integrierte Tracking-Schutzliste anbietet. In

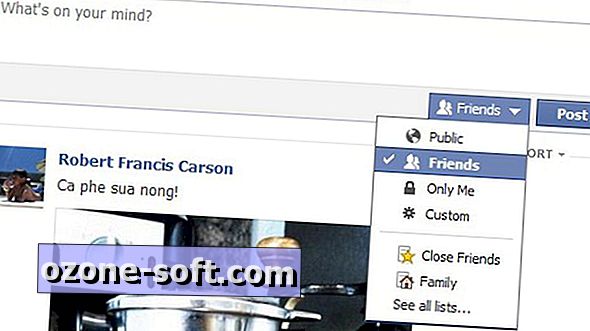

Wenn Sie Ihre Facebook-Privatsphäre vollständig anpassen möchten, müssen Sie sich durch 40 Einträge durcharbeiten, von denen viele mehrstufige Anweisungen zum Ändern einer einzelnen Einstellung enthalten. Möchten Sie Ihre Zeit lieber auf Facebook verbringen, um Bilder von Ihrem Fast-Food-Mittagessen auszutauschen oder Videos von mürrischen Katzen anzusehen? Wenn d

Sie haben einige Möglichkeiten, um die Privatsphäre Ihrer Internet-Suchen zu schützen. Sie können sich von Ihrem Google-Konto abmelden, bevor Sie mit Google eine Suche durchführen. Sie können einen alternativen Browser verwenden, um die Suche von Ihrem primären Browser zu trennen. Oder Sie könnten einen Dienst wie Duck Duck Go nutzen. Wenn S

Apple hat am Donnerstag Updates für Pages, Numbers und Keynote veröffentlicht. Das Update enthielt Fehlerbehebungen und Funktionserweiterungen für die iOS-, OS X- und iCloud.com-Versionen der Apps. Eine solche Funktion in der Aktualisierung war die Möglichkeit, bestimmte Dokumente mit einem Kennwort zu schützen. Dur

Mindestens ein großer Datenmakler glaubt, dass ich ein Asiat bin, der eine Katze und ein Boot besitzt und gerne reist. Klingt nach jemandem, der ein viel interessanteres Leben führt als ich. Das ist das Profil, das Acxiom veröffentlicht hat, als ich meinen Namen, meine Adresse und andere Informationen in den kostenlosen AboutTheData.co

Facebook hat so viele Funktionen, dass es schwierig sein kann, sie klar zu halten. Sogar erfahrene soziale Netzwerker können manchmal einen Beitrag, eine Freigabe oder andere Aktionen erhalten, die nicht ganz richtig sind. Wenn eine Ihrer Facebook-Aktivitäten nicht Ihren Erwartungen entspricht, verwenden Sie eines der vielen Verwaltungs- und Bearbeitungstools des Dienstes, um fehlerhafte Statusaktualisierungen, Nachrichten und andere Freigaben zu reparieren.

Wenn Sie Ihr iPhone, iPad oder iPod touch noch nicht auf iOS 7 aktualisiert haben, habe ich nur eine Frage: Worauf warten Sie noch? Das heißt nicht, dass die neue Version des mobilen Betriebssystems von Apple perfekt ist. Hier sind vier iOS 7-Datenschutzeinstellungen, die Sie überprüfen möchten. 1. De

Facebook kann ein großartiges Werkzeug sein. Sie können das soziale Netzwerk verwenden, um alte Freunde zu treffen, neue Freunde kennenzulernen und einen Online-Katalog Ihres Lebens zu erstellen. Es gibt jedoch auch einige Nachteile. Neben den Kontakten mit Freunden, die ihren Status für jedes Kleinste aktualisieren müssen, sind die endlosen App- und Event-Einladungen eine der nervigsten Sachen bei Facebook. Si

Da immer mehr Apps mit Facebook integriert werden und jede App mehr Ihrer Online-Aktivitäten in Ihre Timeline einbindet, gibt es zwangsläufig Informationen, die Sie lieber nicht teilen möchten. Glücklicherweise können Sie mithilfe der Facebook-App Aktivitäten löschen, z. B. Artikel, die Sie gelesen haben, Musik, die Sie hören, Kommentare schreiben und sogar Meilensteine des Gameplays. Sie müssen

Das regelmäßige Bearbeiten Ihrer Google-Kontoberechtigungen ist eine intelligente Methode, um sicherzustellen, dass Ihr Konto sicher bleibt. In diesem Fall können Sie die Apps anzeigen, denen Sie die Berechtigung zum Zugriff auf Ihr Google-Konto (und Ihre persönlichen Informationen) erteilt haben. Si

Facebook hat sich auf dich gefasst. Wenn ein Freund Ihnen eine private Nachricht sendet, erhalten Sie eine Benachrichtigung in Ihrem Nachrichten-Feed (wenn Sie wie einige Leute sind, die ich kenne, haben Sie nie die Mühe, nachzuschauen). Abhängig von Ihren Einstellungen erhalten Sie möglicherweise auch eine E-Mail. W

Laut einer Studie des Herstellers von Sicherheitssoftware Avast hat die im Android-Betriebssystem integrierte Option zum Zurücksetzen auf die Werkseinstellungen Ihre persönlichen Daten nicht aus alten Geräten auslöschen können. Das Unternehmen kaufte 20 gebrauchte Android-Smartphones bei eBay und konnte mehr als 40.000

Die General Services Administration hat kürzlich eine E-Mail-Benachrichtigung an die Benutzer des Systems for Award Management (SAM) gesendet. Sie meldete, dass eine Sicherheitslücke die Namen der Benutzer, die Steueridentifikationsnummern (TINs), die Marketing-Partner-Informationsnummern und das Bankkonto enthüllte Informationen zu "[r] gruppierten SAM-Benutzern mit Entitätsadministratorrechten und delegierten Entitätsregistrierungsrechten.&quo

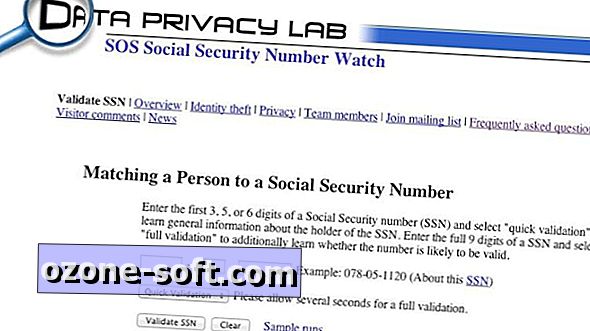

Identitätsdiebe sind aktiver als je zuvor. Im Jahr 2012 erhielt die Federal Trade Commission insgesamt mehr als 2 Millionen Verbraucherbeschwerden, und im 13. Jahr in Folge war Identitätsdiebstahl die häufigste Beschwerdekategorie: 369.132 Identitätsdiebstahl-Berichte wurden im Jahr des FTC Consumer Sentinel Network hinzugefügt. ein

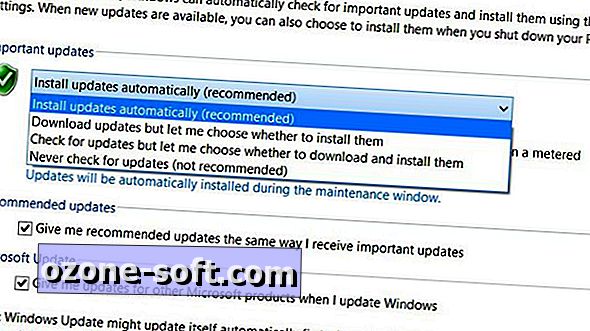

Das Risiko, dass ein mit dem Internet verbundener Computer mit Malware infiziert wird, kann niemals auf null reduziert werden. Es ist nur die Natur von Software, dass Fehler passieren. Bei Software-Design-Fehlern gibt es Menschen, die diese Fehler zu ihrem Vorteil ausnutzen. Die besten PC-Benutzer können hoffen, dass sie das Risiko einer Infektion minimieren und den Schaden verringern, den ein Stück Malware anrichten kann - ob er beabsichtigt, sensible Daten eines Benutzers zu stehlen oder die Maschine im Rahmen eines Cyber-Angriffs auf Server zu befehligen Tausende von Kilometern entfernt.

Zwei Monate nach der Einführung der Zwei-Faktor-Verifizierung für seine Premium-Kontobenutzer hat Evernote sie allen Benutzern zur Verfügung gestellt. Wenn diese Sicherheitsfunktion aktiviert ist, müssen Sie Ihr Kennwort zusammen mit einem Bestätigungscode eingeben, der an Ihr Mobiltelefon gesendet wird, um sich bei Ihrem Konto anzumelden. Die

Amazon Cloud Player kann Ihre Musikbibliothek auf bis zu 10 PCs und mobile Geräte streamen und herunterladen, was für einige Benutzer mehr als ausreichend ist. Wenn Sie jedoch ein Tech-Junkie sind und / oder diese Bibliothek mit Familienmitgliedern teilen, werden Sie vielleicht überrascht sein, wie schnell Sie dieses Limit erreichen. W

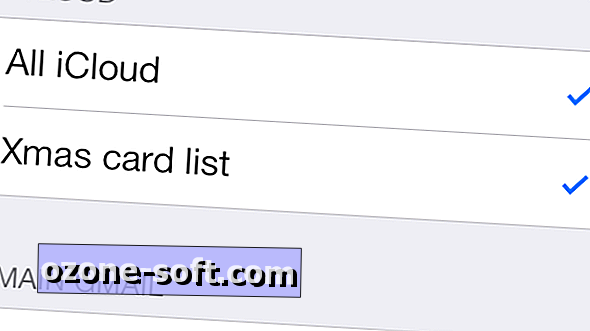

Ich möchte, dass meine iPhone-Kontaktliste nur Telefonkontakte enthält. Ich brauche weder Facebook-Freunde noch E-Mail-Kontakte. Mit iOS 7 gibt es eine einfache Möglichkeit, E-Mail-Kontakte aus Ihrer Kontaktliste auszublenden. Zuvor habe ich darüber gesprochen, wie Sie Facebook-Freunde aus Ihrer Kontaktliste entfernen können. Die

Es gibt 70 Apps, die auf mein Facebook-Konto zugreifen. Ich wusste nicht, dass MyPermissions mein Konto überprüft hatte, bevor ich es scannen konnte. Mit dieser kostenlosen App für iPhone oder Android können Sie die Apps verfolgen, die Zugriff auf Ihre verschiedenen Online-Profile haben, einschließlich Facebook, Twitter, Google, Yahoo, Dropbox, Instagram, Foursquare und Flickr. Die

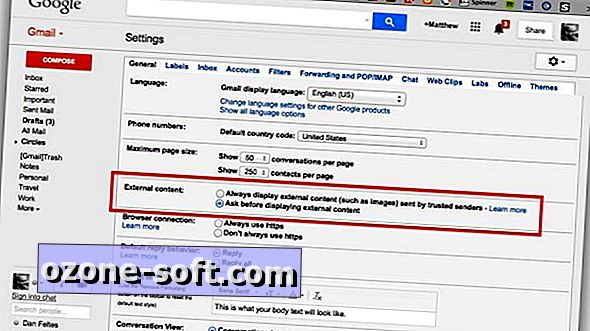

Google Mail zeigt jetzt standardmäßig Bilder an. Sie sehen keine E-Mails mehr mit der Zeile "Bilder werden nicht angezeigt" und einem Link zur Anzeige des oder der enthaltenen Bilder. Google verwendet nun eigene Proxy-Server, um Bilder zu liefern, anstatt sie direkt von einem externen Host-Server eines Bildes zu senden.

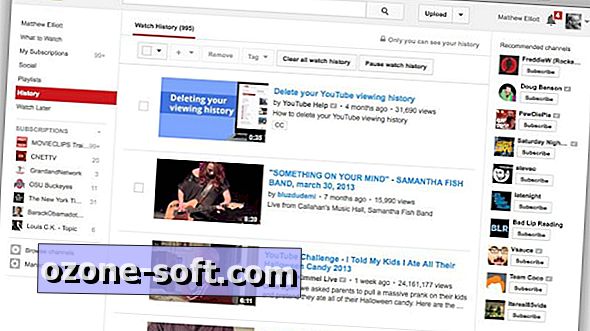

Es hat den Anschein, dass YouTube mit dem letzten Update von Google+ den Pausentaster auf Ihrem Uhrenverlauf entfernt hat. YouTube verfolgt die von Ihnen angesehenen Videos und bietet eine praktische Liste, falls Sie zu einem Video zurückkehren möchten, an das Sie sich in der Vergangenheit vage erinnern.

Sobald Sie iOS 8, die neueste Version des mobilen Betriebssystems von Apple für iPhone und iPad, heruntergeladen und installiert haben, sollten Sie diese Schritte zum Datenschutz beachten, um Ihr Gerät zu sperren. iOS 8 bietet eine Reihe neuer Funktionen, die an Ihren Standort gebunden sind. Außerdem gibt es neue Datenschutzeinstellungen, mit denen Benutzer die Aufbewahrungsdauer von Daten einschränken können, z. B.

Ich hatte den Standortverlauf für Google Maps aktiviert und wusste es nicht. Ich fand es interessant zu sehen, welche Stellen Google in der letzten Woche, im letzten Monat oder im letzten Jahr für mich angemeldet hat, und ich plane nicht, den Dienst zu deaktivieren. Google gibt an, dass Ihre Standortverlaufskarte privat und nur für Sie sichtbar ist. E

In dieser Woche hat Google die Benutzer vor "staatlich gesponserten Angriffen" gewarnt. Wenn Google böswillige Versuche entdeckt, auf Ihr Konto zuzugreifen, wird oben in Ihrem Google Mail-Posteingang eine deutliche Warnung angezeigt. Beängstigend, aber die Warnungen bedeuten nicht unbedingt, dass der Hacker der Regierung auf Ihr Konto zugegriffen hat.

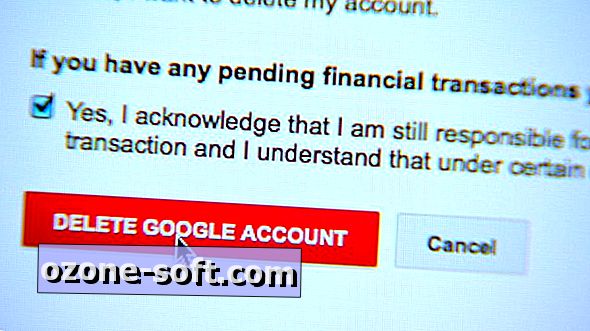

Wie sicher ist Ihr Google-Konto? Haben Sie beispielsweise eine Bestätigung in zwei Schritten eingerichtet? Wissen Sie, welche Apps Sie für den Zugriff auf Ihr Konto zugelassen haben? Sind Ihre Wiederherstellungsinformationen auf dem neuesten Stand, falls Sie Ihr Konto gesperrt haben? Diese Fragen sind für jeden Google-Nutzer wichtig. u

Wenn Sie den Zugriff auf Ihren Computer nur mit einem Kennwort verhindern, verpassen Sie eine alternative (und sicherere) Möglichkeit, Ihren Computer zu sperren. Predator, ein kostenloses Windows-Programm, verwandelt Ihr USB-Laufwerk in einen Schlüssel, mit dem Ihr Computer beim Entfernen gesperrt wird.

Nicht jeder Moment muss im Internet geteilt werden. Aber Sie würden es nicht wissen, wenn Sie nach Unternehmen wie Facebook, Google und Twitter suchen. Es wird immer schwieriger, sowohl online zu sein als auch Ihre eigene Privatsphäre zu bewahren. Hier finden Sie einige Tipps, mit denen Sie die Online-Freigabe Ihrer Inhalte steuern können. E

Apple bietet seit langem eine zweistufige Verifizierung für iCloud-Konten an, jedoch war die Zugriffsbeschränkung für Ihr Konto begrenzt. Die Änderung wurde nach dem kürzlich erfolgten Prominentenleck ausgelöst. Ein unglücklicher Vorfall veranlasste Apple, die iCloud-Konten der Benutzer sowohl mit der Bestätigung in zwei Schritten als auch mit App-spezifischen Kennwörtern zu schützen. Die Ände

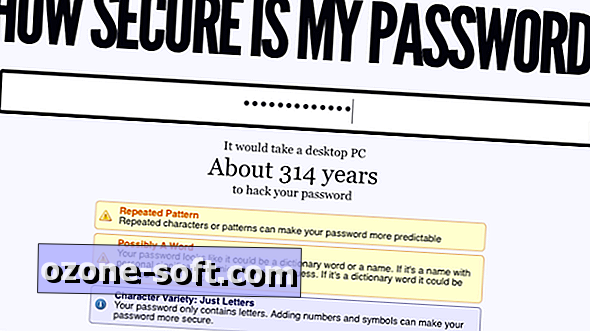

Passwörter - insbesondere die, die nicht von einer Bestätigung in zwei Schritten unterstützt werden - sind Ihre letzte Verteidigungslinie gegen neugierige Blicke. In diesem Handbuch erfahren Sie, wie diese Kennwörter verfügbar gemacht werden und was Sie tun können, um sie gesperrt zu halten. Wie werden Passwörter offengelegt? Bevor

Harte Zeiten scheinen die Menschen anfälliger für Angriffe zu machen, die sie von ihrem Geld und ihren persönlichen Informationen trennen. Mindestens die Hälfte der BBB Online-Liste der Top-10-Betrügereien von 2010 findet ganz oder teilweise im Internet statt. Um zu vermeiden, von Betrügern Opfer zu werden, müssen Sie sehr vorsichtig sein, wem Sie vertrauen. Es gi

In der Weihnachtszeit ist Online-Shopping eine attraktive Option, um viele Schnäppchen zu machen. Wie bei jeder Transaktion gibt es Sicherheitsaspekte, die beim Online-Kauf zu beachten sind. Mit einiger Vernunft können Sie das Risiko jedoch minimieren. Selbst wenn Sie sich als erfahrener Online-Shopper betrachten, ist es immer eine Erinnerung daran, dass Ihre Erfahrung die sicherste ist, die es sein kann.

Wenn ein schwerwiegender Sicherheitsverstoß wie Heartbleed auftritt, führe ich einen internen Dialog aus, um festzustellen, ob es sich lohnt, meine zugegebenermaßen schwachen Passwörter zu ändern. Die Debatte endet mit dieser Frage: Ist die Gefahr, dass einige meiner Konten gehackt werden, größer als der Aufwand, der erforderlich ist, um meine Passwörter zu ändern? Bei Das

Beginnen wir mit dem Warum. Es gibt zwei Gründe, warum Sie einen Passwort-Manager verwenden sollten: Er macht Ihr Online-Leben sicherer - und dabei einfacher. Ein Passwort-Manager speichert die Passwörter für Ihre verschiedenen Online-Konten und -Profile und erspart Ihnen jedes Mal, wenn Sie eine passwortgeschützte Site besuchen. St

Die Temperatur in Ihrem Auto kann an sonnigen Tagen unabhängig von der Außentemperatur wahnsinnig heiß werden. Wenn Sie zu Ihrem Auto kommen und es kocht heiß, was machen Sie als erstes? Sie senken die Fenster und sprengen die Klimaanlage, richtig? Eine praktische Funktion, die es seit Jahren gibt, aber vielen Autobesitzern unbekannt ist, ist die Möglichkeit, die Fenster mit der Schlüsselfernbedienung zu senken. So k

Sobald Sie feststellen, dass Ihr Gerät nicht mehr vorhanden ist, werden Sie wahrscheinlich darüber nachdenken, auf welche Art von persönlichen Informationen über das Gerät zugegriffen werden kann, welche Fotos Sie darauf gespeichert haben und welche Kosten das Ersetzen verursacht. Wenn Sie bereits versucht haben, das Gerät mit dem Android-Geräte-Manager (oder dem Android Ihres Freundes) wiederherzustellen, sollten Sie sich mit der Polizei und Ihrem Mobilfunkanbieter in Verbindung setzen, um die Situation zu melden. Ihr S

Passwörter sind für fast alle, die jegliche Art von Software verwenden, ein Lebensstil. Keine realisierbare Alternative steht unmittelbar bevor: Fingerabdruckleser, Retina-Scanner, Spracherkennung und USB-Token haben alle Einschränkungen. Nichts ist so einfach und kostengünstig wie eine altmodische Tastenkombination. We

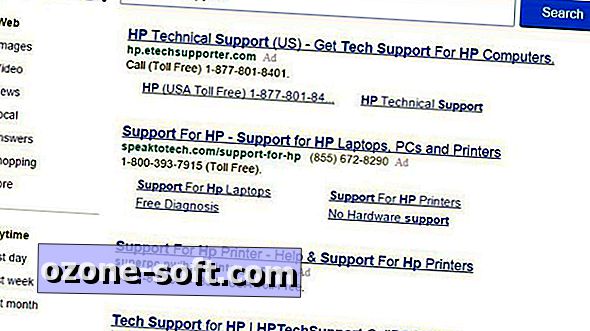

Das hört sich harmlos an: Der Drucker druckt nicht, also suchen Sie nach Ihrer bevorzugten Suchmaschine und suchen Sie nach einer technischen Supportnummer für den Druckerhersteller. Das ist der schnellste Weg, um es zu finden, richtig? Gestatten Sie mir, eine wahre Geschichte zu erzählen, die mir gerade mitgeteilt wurde: [Ich hatte] Probleme beim Drucken von meinem Laptop auf unseren kabellosen HP-Drucker, der bis vor ein paar Tagen einwandfrei funktionierte. R

Es ist immer besser als sicher zu sein. Besonders wenn es um Ihre persönlichen Daten geht. Um Ihre Informationen online sicher zu halten, müssen Sie mehr Zeit und Sorgfalt einplanen. Was Sie jedoch in wenigen Augenblicken verlieren, wird Sie sicherlich beruhigen. Führen Sie die folgenden Schritte aus, um Ihre Online-Sicherheit zu erhöhen. Sc

Ein Leser, der sich zu einem Q & A über das zunehmende Verhaltens-Tracking für gezielte Werbung äußerte, stellte eine großartige Frage: Wie durchsucht man sensible Themen, ohne über Cookies verfolgt zu werden? Bei den meisten Web-Aktivitäten werden sich viele Leute nicht damit abfinden, dass ihnen Werbung für Autos oder sogar Aknecreme geliefert wird, wenn sie Nachrichten über die neuesten Tesla-Websites gelesen oder Dermatologie-Websites besucht haben. Aber wi

Google hat ein neues Instrument zur Bekämpfung von Phishing entwickelt. Mit der kostenlosen Chrome-Erweiterung für Chrome "Chrome" können Sie nachverfolgen, wo Sie Ihr Passwort für Ihr Google-Konto eingeben, und Sie werden benachrichtigt, wenn Sie es an einem anderen Ort als accounts.google.com

Ihre Passwörter sind in Ihrem Passwortmanager sicher gespeichert, oder? OK, aber was ist mit Ihrem Posteingang? Sie haben wahrscheinlich nie über die Passwörter nachgedacht, die in einer längst vergessenen E-Mail noch vorhanden sind. Was passiert zum Beispiel, wenn Sie ein Passwort vergessen und eine Erinnerung verlangt haben? Ha

Die Zwei-Schritt-Authentifizierung (oder auch Zwei-Faktor-Authentifizierung (2FA)) bietet die Möglichkeit, Ihr Konto sicher zu halten. Um Zugang zu Ihrem Konto zu erhalten, benötigen Sie Ihr Passwort und einen Funktionscode, der normalerweise als Kurzmitteilung an Ihre Telefonnummer gesendet wird. Das Endergebnis ist, dass jeder, der versucht, Zugriff auf Ihr Konto zu erhalten, sowohl Ihr Kennwort als auch physischen Zugriff auf Ihr Gerät haben muss, um eine Verwüstung in Ihren Konten zu verursachen. We